前言

今天在ctf中,有一题基础认证,没有密码,给了字典,抓包一看base64加密的,解码后内容就是账号:密码,本来想写脚本的,结果想百度试试看能不能用burp直接完成

内容

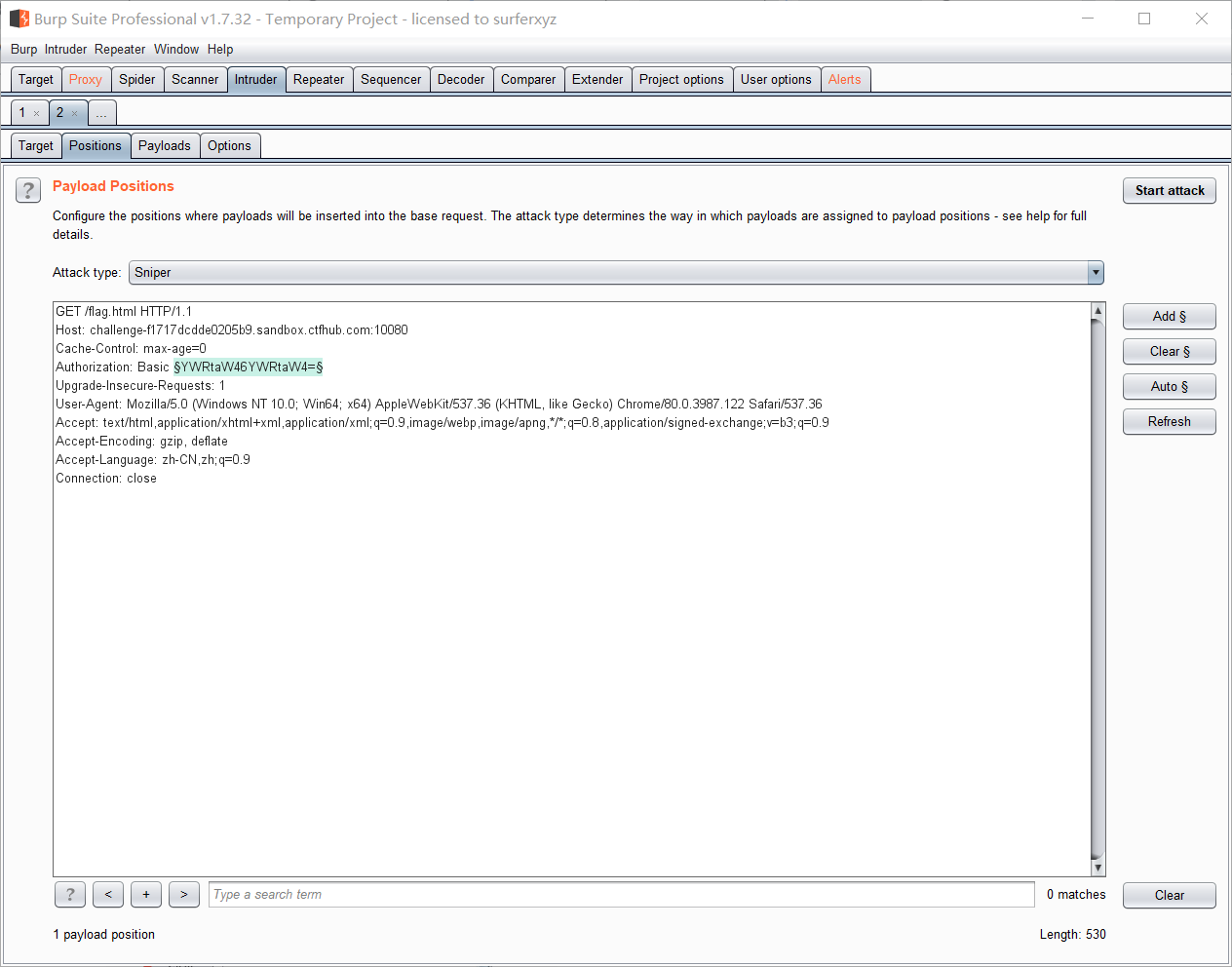

可以看到抓到的包Authorization: Basic YWRtaW46YWRtaW4=,可以看到他数据包是通过加密发送的,并且前面有Basic,解密后是admin:admin,格式是账号:密码

爆破

我们将请求包发送到intruder中,并将base64内容选择,添加

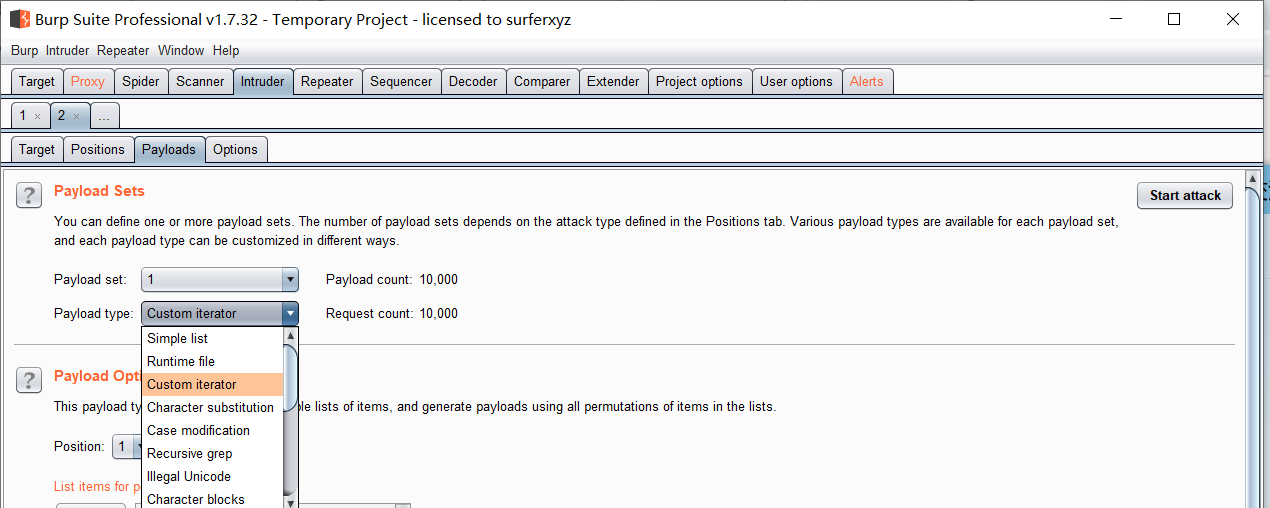

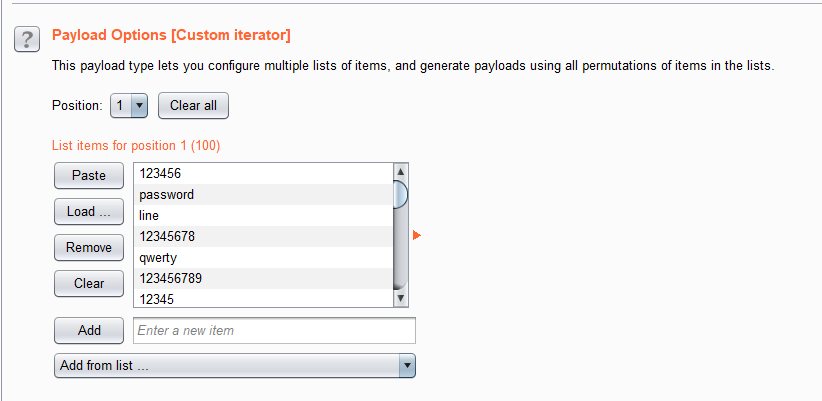

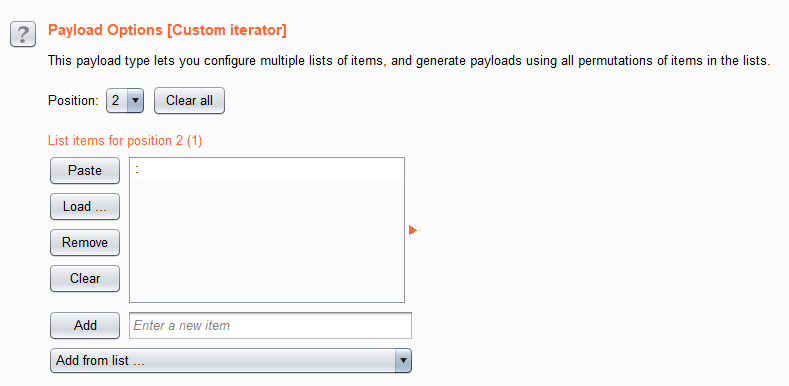

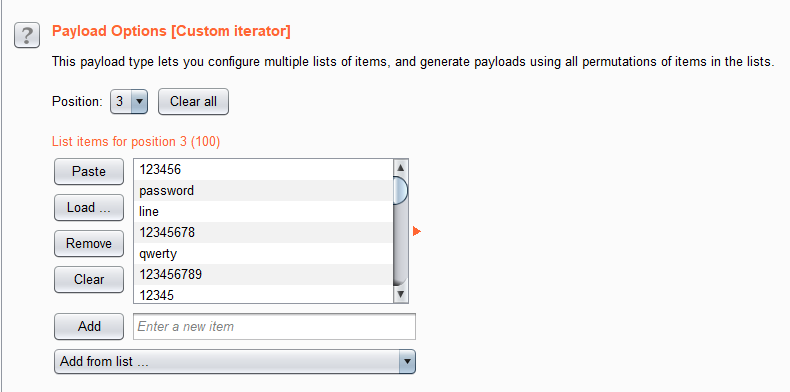

然后payload选择Custom iterator,我们设置第一组payload位账号,第二组一个冒号:,第三组密码。

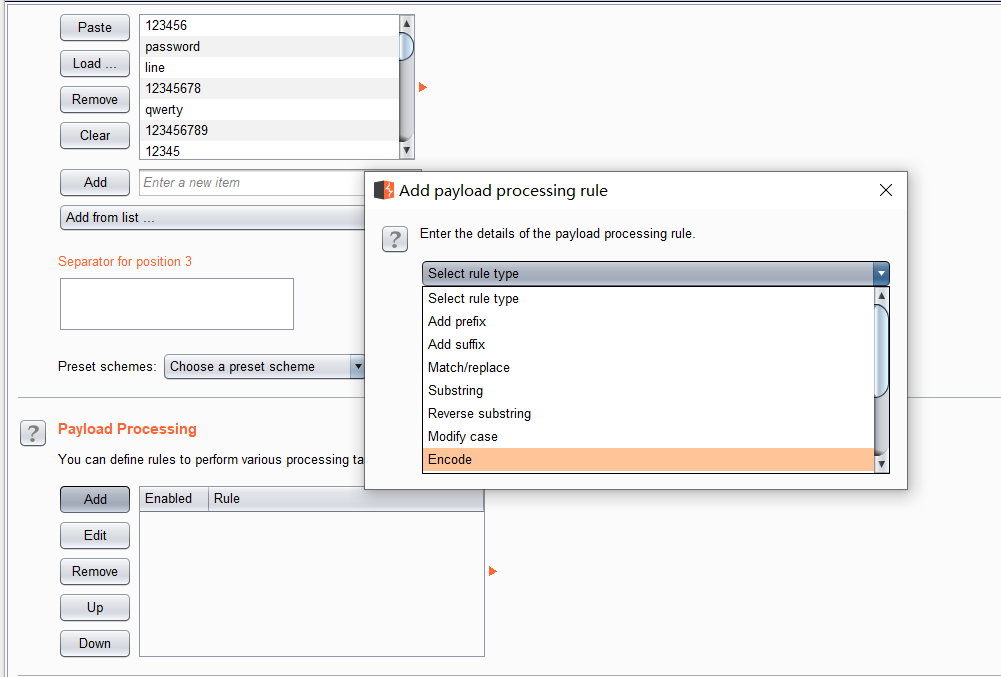

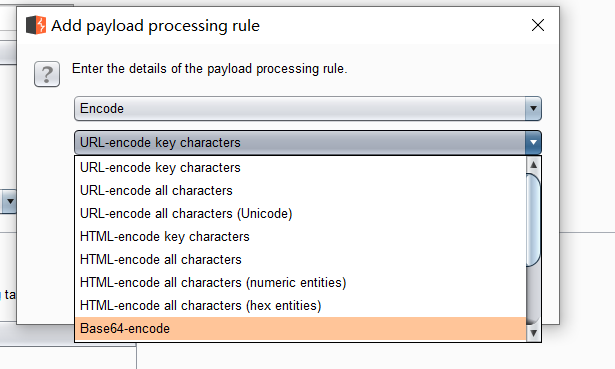

接下来设置base64加密Payload Processing中,点击add,选择encode>Base64-encode

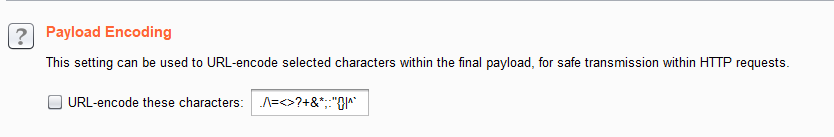

最后将PayLoad Encoding取消选择urlencode加密特俗字符串。

开始爆破,就可以了。

本文作者:风雪,转载时请注明本文出处:https://www.fxnetw.com/63.html

共

0条评论